TD SYNNEX signe un accord de distribution européen avec HarfangLab

Ce nouveau partenariat va permettre de répondre efficacement aux enjeux de fiabilité et de souveraineté des partenaires européens et leurs clients.

Ce nouveau partenariat va permettre de répondre efficacement aux enjeux de fiabilité et de souveraineté des partenaires européens et leurs clients.

Lors du Cisco Partner Summit 2025, TD SYNNEX s’est vu décerner plusieurs distinctions majeures, dont le prix de Distributeur mondial de l’année, saluant ses performances sur plusieurs régions.

Pour la sixième année consécutive, TD SYNNEX a été élu Distributeur européen de l’Année lors des CONTEXT ChannelWatch Awards 2025, sur la base des votes des partenaires du réseau IT.

Entre vacances, effectifs réduits et baisse de vigilance, l’été est une saison propice aux oublis… et aux erreurs IT. Pourtant, les menaces, elles, ne prennent pas de congés. Voici un top 7 des pratiques à bannir pour éviter les mauvaises surprises à la rentrée.

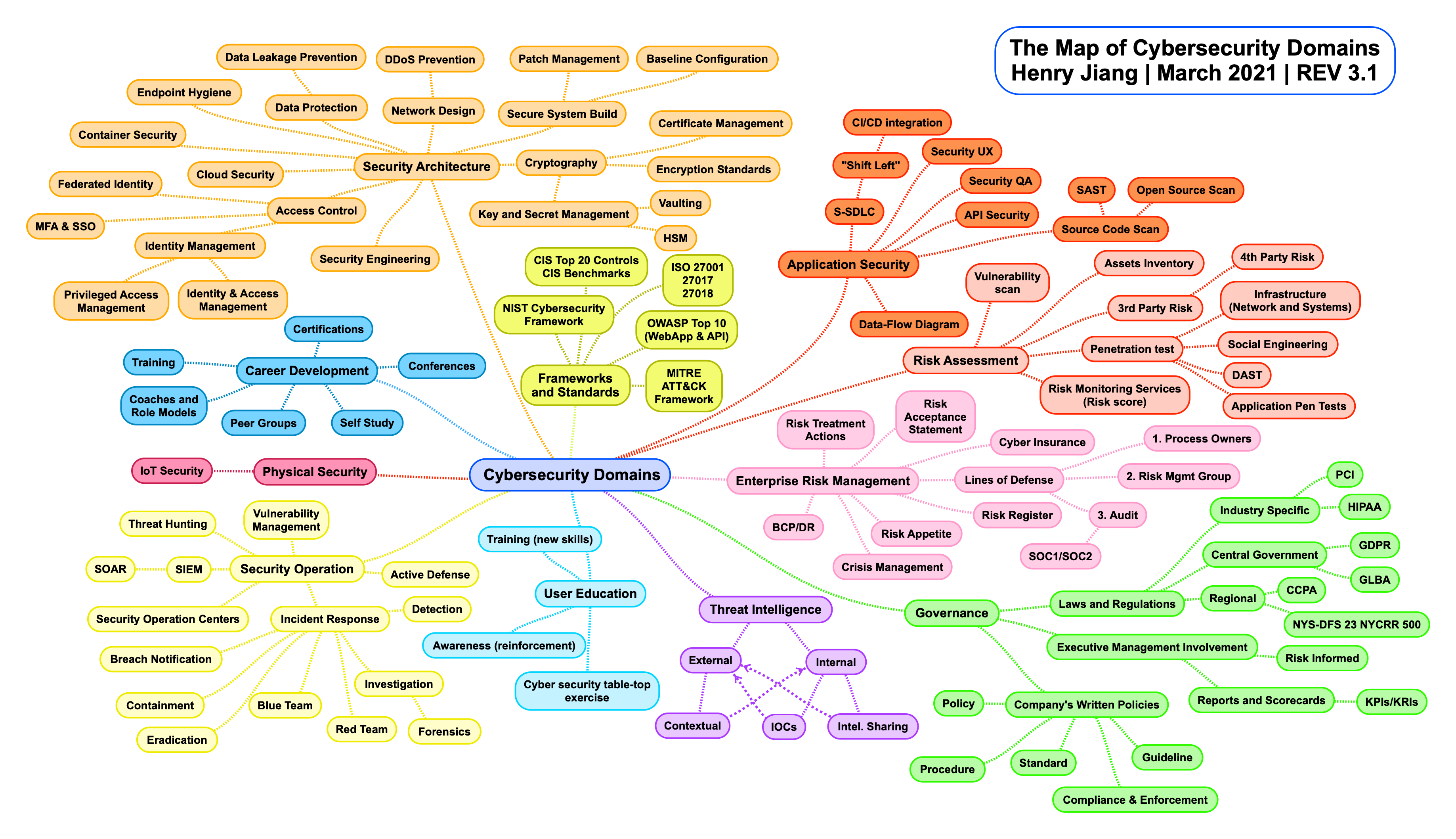

Comme le confirme le 3e rapport sur l’Orientation Technologique de TD SYNNEX, la cybersécurité est à la fois un impératif opérationnel et un facteur de croissance commerciale.

Entre cybermenaces croissantes et nouvelles exigences réglementaires comme DORA ou NIS 2, les entreprises sont sommées de prouver leur capacité à résister à une crise. La simple existence d’un plan de continuité ne suffit plus : il faut pouvoir le tester, l’activer et en démontrer l’efficacité. Tour d’horizon des solutions avec Zerto, acteur clé de la reprise d’activité et de la cyberrésilience.

Capucine Brot, Category Manager chez Microsoft alerte les entreprises sur les risques de rester sur un OS obsolète.

Découvrez comment Cisco, avec sa solution AI Defense, renforce la sécurité des applications d’intelligence artificielle, offrant aux entreprises une protection robuste contre les menaces émergentes.

A l’occasion de l’INCYBER 2025, HPE Aruba Networking parle de la gestion des accès avec le concept d’Universal ZTNA.

TD SYNNEX France sera présent au Forum InCyber avec Microsoft et Cisco sur le stand H10 du 1 au 3 avril.

Plus d’informations à découvrir.

Anne Suc, Go-to-Market Manager chez Microsoft, nous explique comment Microsoft aide les PME à protéger leurs données et l’importance de l’IA en matière de sécurité.

Le troisième Rapport annuel sur l’Orientation Technologique met en avant les principales tendances qui façonnent le paysage informatique, notamment l’intelligence artificielle, les avancées en matière de sécurité et l’importance croissante des critères ESG.

La conformité est essentielle, découvrez comment vous assurer que votre entreprise respecte les règlementations en vigueur.

TD SYNNEX France, une société TD SYNNEX (NYSE: SNX), a le plaisir d’annoncer les 5 ChannelWatch Awards qui lui ont été décernés pour l’édition 2024 de l’enquête CONTEXT ChannelWatch.

Grâce à cet accord, TD SYNNEX propose à ses partenaires la solution de stockage optimisée pour les solutions Veeam, appelée Ootbi.

Le CyberDico 2024 de l’ANSSI se présente comme un outil indispensable pour les professionnels, étudiants et passionnés de cybersécurité. Cet article vous guidera à travers ce dictionnaire de référence, en mettant en lumière son utilité et en vous expliquant comment l’utiliser efficacement.

À l’ère du numérique, la cybersécurité est devenue une préoccupation cruciale pour les entreprises. Si les réseaux informatiques sont souvent bien sécurisés, les imprimantes et documents imprimés sont parfois négligés, ouvrant la voie à de graves menaces.

L’UE a récemment adopté la Directive NIS 2 pour relever les exigences en matière de cybersécurité et de résilience numérique. Réalisez un test pour déterminer si votre entité est assujettie à la directive NIS 2 et à quelle catégorie elle appartient.

TD SYNNEX offre un service de sécurité proactif et préventif qui bloque les cyberattaques en temps réel.

C’est un service entièrement intégré et facilement déployable sur les outils Microsoft Business Premium.

Acteur historique de la sécurité des terminaux, BlackBerry place l’IA au cœur de ses produits de cybersécurité. Explications de Thierry Fabre Senior Manager & Sales Engineering BlackBerry.

Alors que les cyber menaces sont en augmentation constante, démocratiser la sécurité des PME devient un en enjeu majeur, selon Paul Dominjon, Directeur Cybersécurité de Microsoft

À l’occasion du FIC qui se tient à Lille du 26 au 28 février, Kizitho Ilongo, Senior Director Cybersecurity chez TD SYNNEX, partage sa vision de la cybersécurité et du rôle de l’IA contre les attaques

En tant qu’éditeurs cybersécurité, nous devons faciliter la migration des entreprises à vers une approche Zero Trust Access Network, explique Aina Rampanana,SASE Sales Engineer chez HPE Aruba Networking

Cisco renouvelle sa participation au Forum InCyber aux côtés de TD SYNNEX. Découvrez l’interview de David Barut, BDM Cisco Security chez TD SYNNEX.

La virtualisation est un pilier des infrastructures actuelles. Mais son succès pose également des défis en matière de sécurité. Explications

Avec IBM Randori Recon et IBM QRadar SOAR, détectez et corrigez les failles externes de votre SI, avant que les cyberattaquants ne le fassent.

Le stockage est une des cibles principales des attaques de ransomware et de logiciels malveillants, selon James ‘JT’ Lewis, Directeur Channel Sales for EMEA APJ chez Infinidat.

Une menace imminente : il est fort à parier qu’un rançongiciel frappera un jour votre organisation. Préparez-vous avec HPE.

L’IT Partners 2024 sera sous le signe de l’alliance pour VMware, Wasabi et Veeam qui seront présents sur le stand TD SYNNEX.

Développée en collaboration avec Microsoft et Advens Cybersecurity, l’offre de sécurité managée by TD SYNNEX permet aux TPE/PME et ETI de se protéger contre les cyberattaques.

TD SYNNEX distribuera l’offre de cybersécurité de Palo Alto Networks auprès de ses partenaires revendeurs à valeur ajoutée.

Vols de données, ransomwares, hameçonnage, la dématérialisation de nos activités et la multiplication des supports numériques nous exposent à davantage de cyberattaques. Si le risque zéro n’existe pas, quelques bonnes habitudes en matière de cybersécurité permettent d’assurer votre sécurité numérique à la maison et au travail.

Les deux entreprises travailleront à étendre la portée des solutions de sécurité à davantage de partenaires.

À l’ère numérique où les cybermenaces se multiplient, la protection de votre entreprise devient un sujet crucial. Découvrez des conseils de stratégie à adopter ainsi que les meilleures pratiques en matière de cybersécurité pour préserver l’intégrité de vos données, la confiance de vos clients et la pérennité de votre activité commerciale.

TD SYNNEX publie son deuxième rapport technologique. Découvrez les perspectives et attentes des partenaires technologiques pour les années à venir.

Protéger ses données personnelles sur internet est essentiel pour éviter les risques de piratage, d’usurpation d’identité et de violation de la vie privée. Mais alors, comment savoir si les données transmises sont sécurisées ?

Eric Herlin rejoint les équipes Advanced Solutions de TD SYNNEX pour diriger la BU Networking & Communications en tant que Senior Director Business Unit, et renforcer la position du groupe dans le domaine.

Dans un monde toujours plus connecté, les virus informatiques représentent une menace omniprésente. Comment fonctionnent-ils ? Comment s’en protéger ? Réponses et conseils de notre expert cybersécurité, Alexis Levieux.

La gestion efficace des données est cruciale pour toute entreprise, et Veritas Backup Exec se positionne en tant que solution de pointe pour répondre à cette exigence. Découvrez-là en vidéo.

Comment déployer les bons outils pour protéger votre entreprise. Réponse avec Patrice Puichaud, Responsable sécurité.

Vous vous êtes déjà fait arnaquer par un faux sms, mail ou site frauduleux ? Vous ne savez pas comment vérifier si un site est sécurisé et fiable ? Voici quelques conseils pour éviter les anarques.

Répondre aux besoins grandissants de stockage des données de façon durable et sécurisée, telle est la vision d’Infinidat pour un futur souhaitable.

Dans un monde hyper connecté où les innovations s’accélèrent, SonicWall anticipe les menaces et accompagne les entreprises dans leur stratégie de cybersécurité.

Grâce à cette certification les partenaires pourront approfondir l’expertise Cradlepoint et accroître leur offre de services.

Méthode privilégiée des pirates pour voler des informations confidentielles, le phishing ou hameçonnage, peut prendre plusieurs formes. Explications et conseils pour déjouer les pièges des cyberattaquants.

Cette réorganisation stratégique a pour but de renforcer la présence de TD SYNNEX France sur le marché de la cybersécurité et de poursuivre le développement des vendors du portefeuille actuel.

Nouveau Directeur de la BU Cybersécurité, Kizitho Ilongo a pour objectif de placer TD SYNNEX parmi les acteurs majeurs de la cybersécurité.

Comment repérer des emails suspects et éviter d’être victime d’une attaque de phishing.

De nombreuses idées reçues circulent sur la cybersécurité. Notre expert nous aide à y voir plus clair sur ce domaine complexe.

A la fois showroom et espace de démonstration, le Business Solution Center est un datacenter unique en son genre. Visite guidée avec Jose Rodrigues et Jean-Yves Gardel

Invité sur le plateau d’IT For Business, Anthony Vecchies, Directeur de la BU Sécurité, expose l’offre et la valeur ajoutée de TD SYNNEX.

Nora Moumni, Distribution Manager France chez Acronis, nous explique comment l’éditeur accompagne les entreprises dans leur stratégie de cyberprotection.

Présent au FIC 2023, Blackberry nous parle de ses différentes solutions pour garantir un avenir connecté de confiance

IBM sera présent sur le stand TD SYNNEX lors du FIC 2023. Gestion des cyberattaques, protection des utilisateurs, découvrez quelques informations sur les sujets abordés.

Acteur majeur de la cybersécurité, Cisco exposera sur le stand de TD SYNNEX.

Mickael Evangelista nous explique pourquoi le FIC est un rendez-vous incontournable pour TD SYNNEX

Cette année, Dell Technologies expose ses produits, solutions et services aux côtés de TD SYNNEX

Dédié aux professionnels TPE/PME et simple à configurer, le réseau Aruba Instant On sera la gamme star du salon IT Partners 2023.

Présent pour la troisième année consécutive sur le stand de TD SYNNEX, Vertiv souhaite faire connaître davantage la diversité de sa gamme.

Revendeurs de services managés Cisco, rejoignez le TD SYNNEX Cisco MSP Club pour améliorer votre activité et celle de vos clients.

Le secteur de la technologie offre une grande variété de métiers. En 2021, 348 825 offres étaient disponibles sur le marché. Voici 5 métiers parmi les plus recherchés actuellement.

Disponible depuis novembre 2020, la 5G poursuit son déploiement avec 4 opérateurs qui se partagent la couverture.